2024西湖论剑

2024西湖论剑

easy_rawraw

考点:内存分析,密码提取

重新对这道题剖析一下

本题的描述为easy raw! many passwords!

关键词为passwords

有端联想,可能存在的就是账户的密码,剪切板中是否存在密码,是否有密码的hash,以及一些可能的爆破操作

首先看一下账户的密码,有两种方法

第一种是PasswareKitForensic

第二种是使用mimikatz

1

2

3

| #确定镜像版本

vol.py -f rawraw.raw imageinfo

vol.py --plugins=./volatility/plugins/ -f rawraw.raw --profile=Win7SP1x64 mimikatz

|

其次还存在一个密码

也有两种方法

第一种是010打开,搜索关键词检索我们可以发现

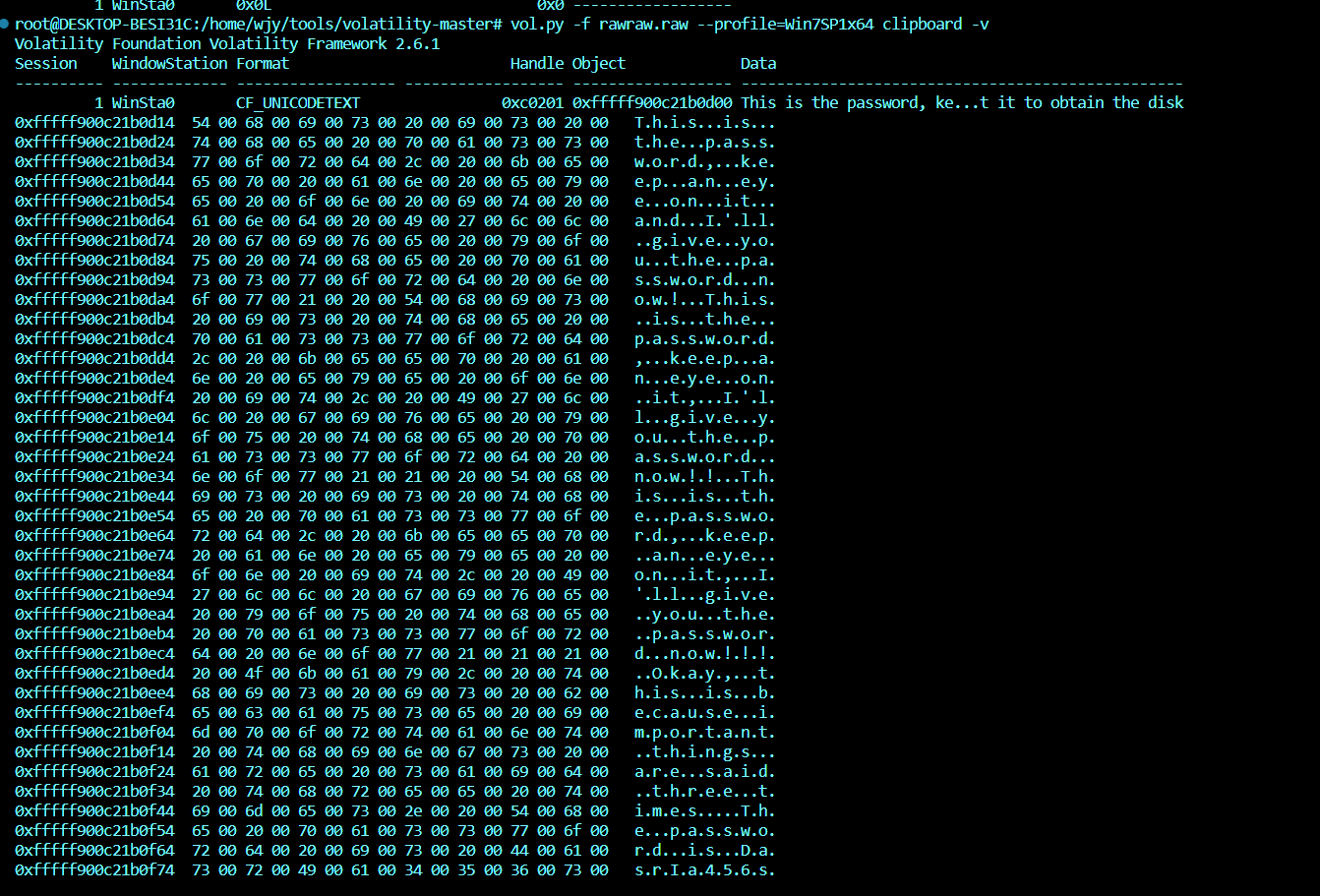

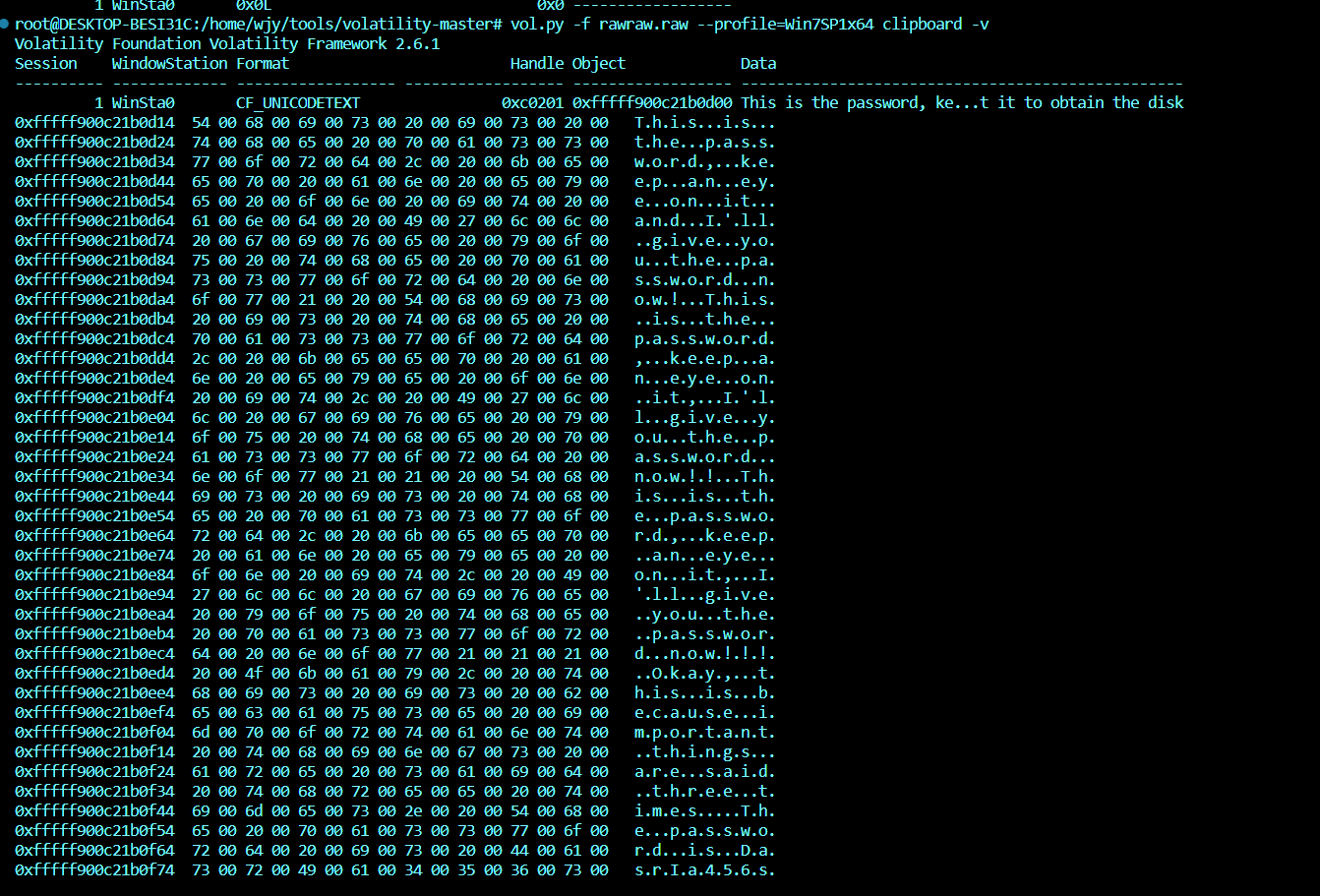

第二种我们检索一下剪切板内容

1

2

| vol.py -f rawraw.raw --profile=Win7SP1x64 clipboard

vol.py -f rawraw.raw --profile=Win7SP1x64 clipboard -v #查看详细内容

|

接着,继上面得到两个密码后,我们来搜索密码关键词

1

| vol.py -f rawraw.raw --profile=Win7SP1x64 filescan | grep pass

|

发现存在一个压缩包

然后将其dump出来

1

| vol.py -f rawraw.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003df8b650 -D ./

|

分离出一张图片,图片里有压缩包

1

2

3

4

5

6

7

8

| root@DESKTOP-BESI31C:/home/wjy/tools/volatility-master# binwalk pass.png

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

0 0x0 PNG image, 510 x 133, 8-bit/color RGBA, non-interlaced

3185 0xC71 TIFF image data, big-endian, offset of first image directory: 8

9831 0x2667 Zip archive data, encrypted at least v2.0 to extract, compressed size: 1906, uncompressed size: 3299, name: pass.txt

11881 0x2E69 End of Zip archive, footer length: 49, comment: "Have a good New Year!!!!!!!"

|

然后根据这个提示很容易猜出秘密就是20240210,当然直接爆破也是很快的

于是得到了一个密码本

我们查看进程可以发现存在一个VeraCrypt.exe

先使用DasrIa456sAdmIn987去解压mysecretfile.rar

然后进行挂载,并使用pass.txt作为密码本去解密das123admin321

在隐藏项目中发现一个data.xlsx,但也存在密码,我们使用第一个获取的das123admin321