2024数信杯线下决赛

备注:图片图床使用为Github,打不开需要挂梯子!

数据安全综合场景赛

数安评估

Q1

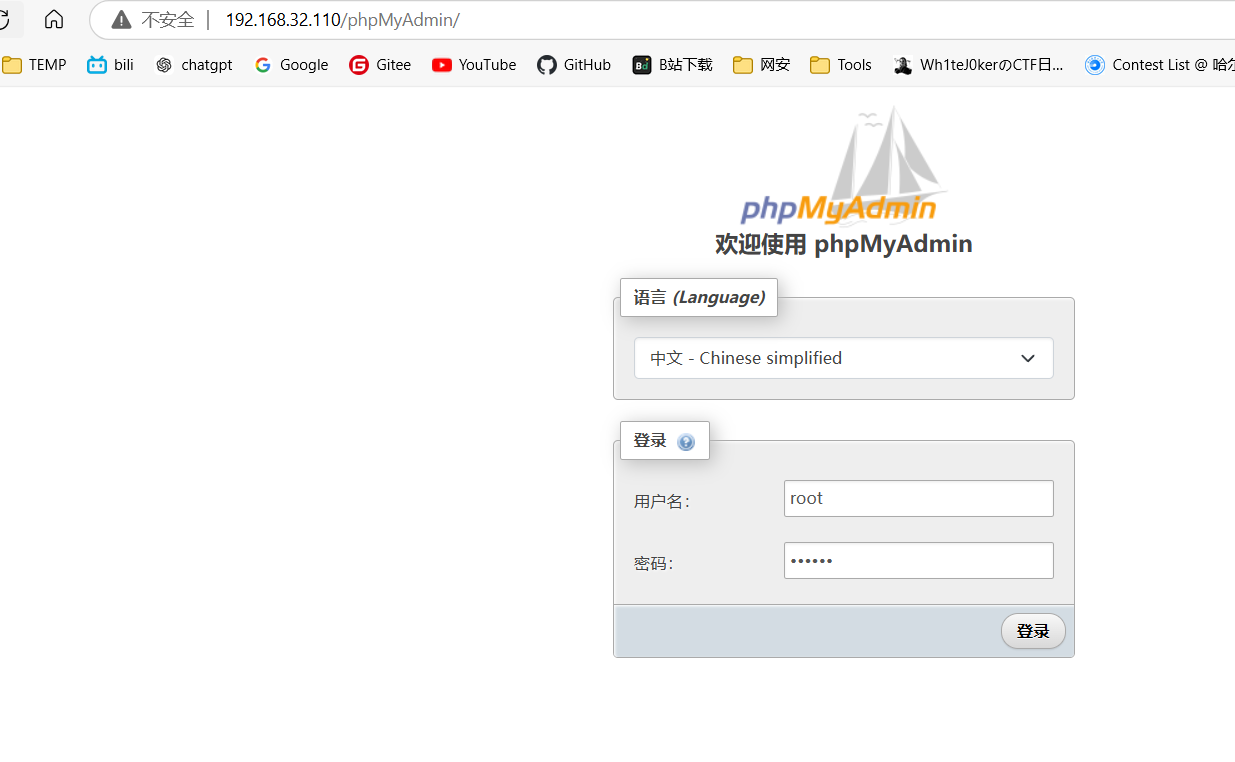

找到Phpadmin登陆后台,然后尝试可以直接登陆

某个表中找到了拉美科技

13758293461数据恢复

Q2

先从数据库中得到rsa的公钥,分别为四个公钥

然后进行数据处理和解密

数据备份

Q1

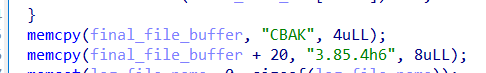

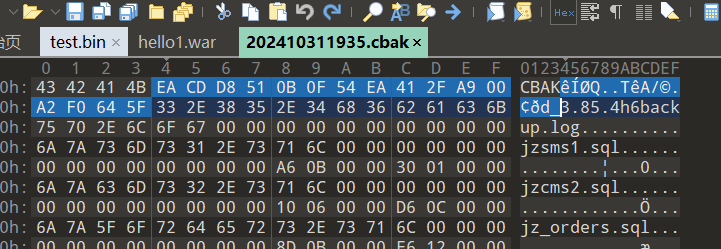

ida打开,main函数直接找到版本号

3.85.4h6Q2

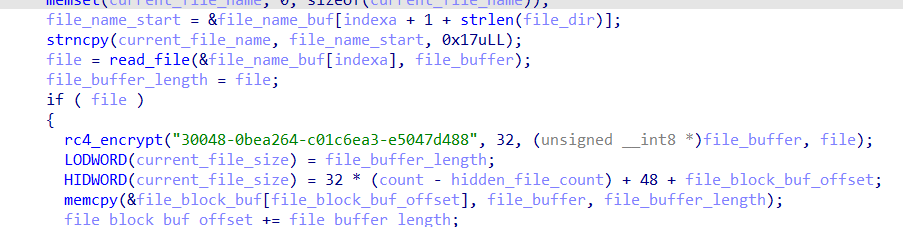

找到密钥为rc4算法的密钥

30048-0bea264-c01c6ea3-e5047d488Q3

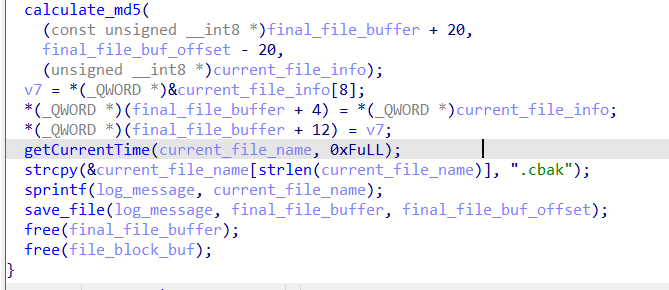

很明显看出校验值用的是md5加密,应该是32位的

在文件开头就是

EACDD8510B0F54EA412FA900A2F0645F数据安全技能赛

数据分析

数据安全问答

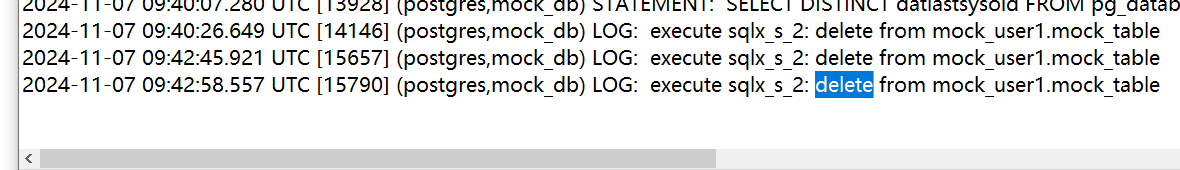

数据安全事件响应

答案

postgres,delete数据安全

Traffic

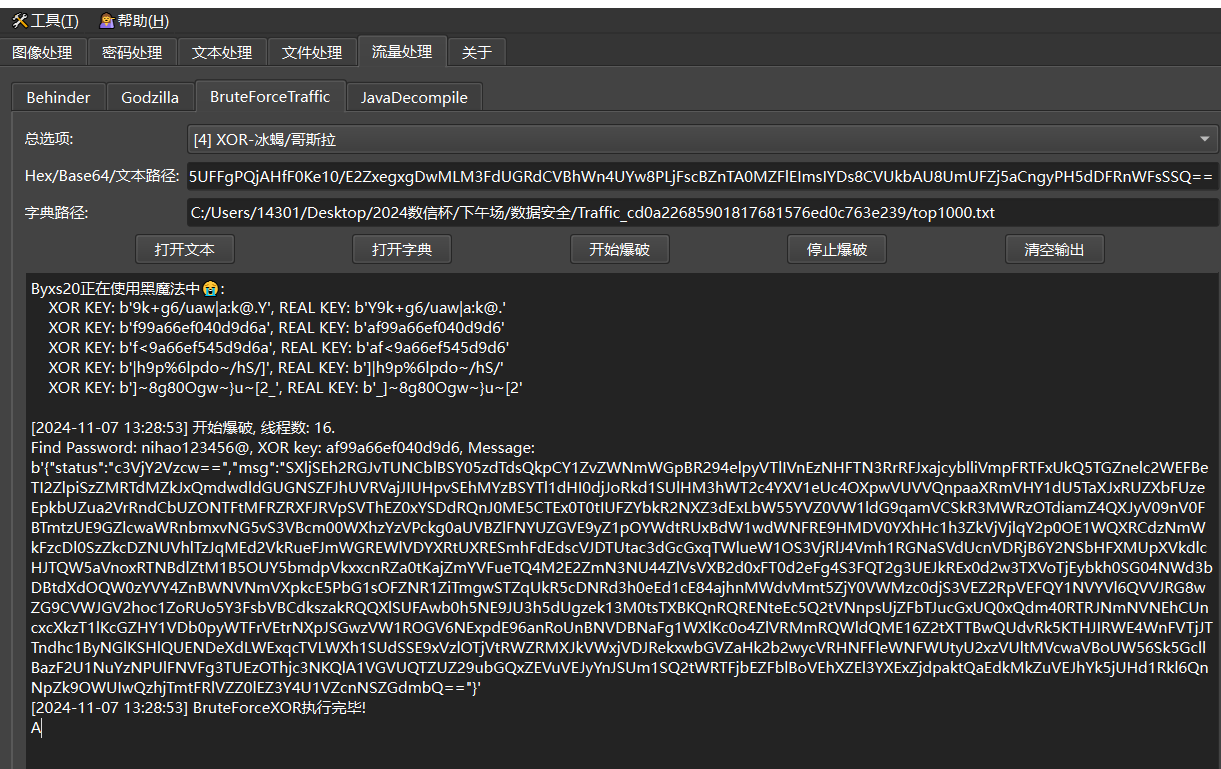

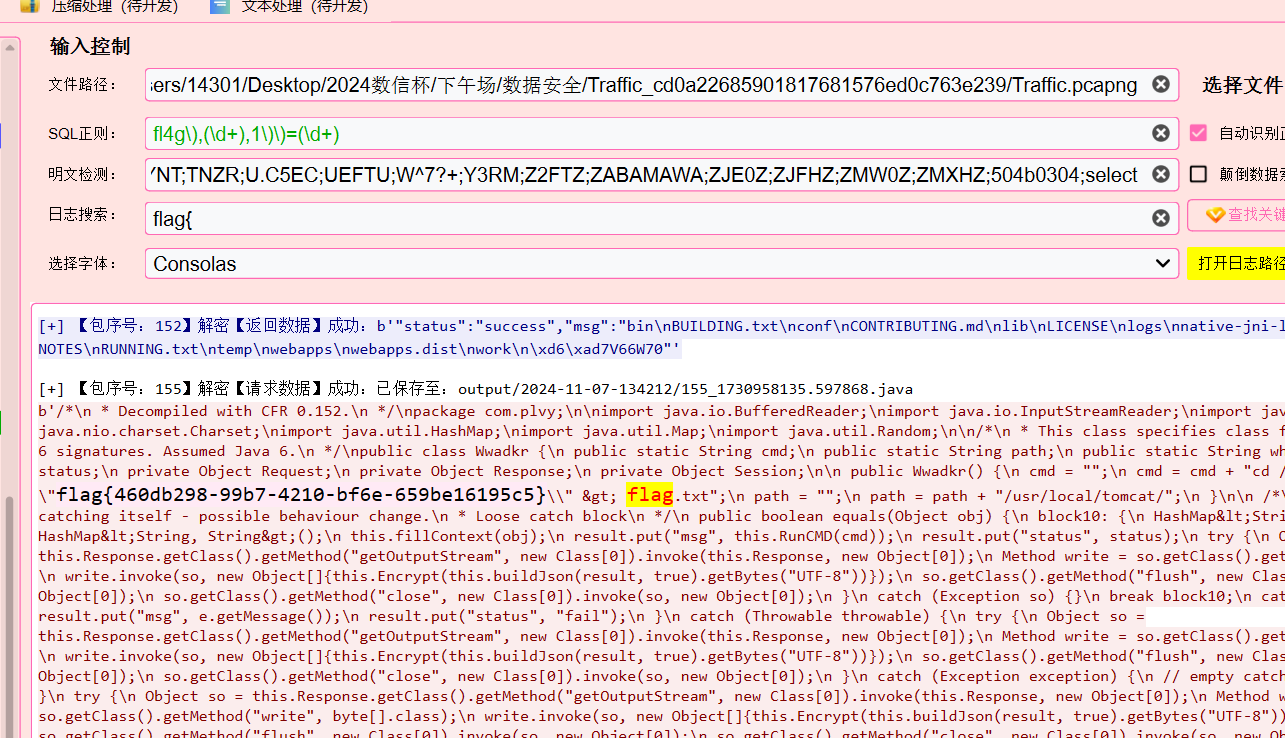

提取的文件里找到一共压缩包,解压后,发现一个字典和提示

Hint:

我很高西你能找到这个地方,我使用的是smb1协议,密码是我从top1000字典中随机选的,我不知道你有没有能力拿到正确密钥呢?

由于我的记忆力太差了,总是记不住密码,所以我给冰蝎密钥也设置成一样的密码了!然后尝试开始利用字典爆破密钥

得到密钥后批量处理得到flag

trick

exp如下:

from Crypto.Util.number import *

from gmpy2 import *

def N_Common(c1, c2, e1, e2, n):

t, s1, s2 = gcdext(e1, e2)

m = powmod(c1, s1, n) * powmod(c2, s2, n) % n

return long_to_bytes(iroot(m, t)[0])

n1 = 22383505276728850137663455393633079686429238084408197797583598736760650003679916079650214682155847316076882725141374570460302120855096764538513229862795954147385108308900387069345779449915103629739531828669308609441662300053335686176325098105502184367217993677434252119478443682025354702266792166833784426453473827860172898402795550688610803859067811964931720104933533009885427642851084316565899573561455532590544434854937254255247776951478445378589747901688556058168321108741071828667007173309988355887026701162038060926192564221402875319027966998238769416711177531710785248139168620803548356938612241925380932722399

c1 = 1875398879251872719868560355474242782099823316126827285930474891901277579939760214035965660611635384718229823179041813298873206611283777203743667296506779512722783498577223248836597765063738710749848584774655051102678241594592558007326479725436015975654991768707911096986479210248598327791663633518053344744802610403121077377183221698216942452214704851555128817663013206210786245462794073787939188187310712986483732138020871433643195026191781442811424627811943780027182774192751752696323773367738469182341814291728285268560078864055278903890022779469276094336870186451714400643212890505086008116445776789803714054907

s = 11191752638364425068831727696816539843214619042204098898791799368380325001839958039825107341077923658038441362570687285230151060427548382269256614931397977073692554154450193534672889724957551814869765914334654304720831150026667843088162549052751092183608996838717126059739221841012677351133396083416892213226585669994317200050481169069680885500843210173755018864594875542790353631179885963409919776486038376299550585483719635362703712132567116865982352527948168359492173006364155730215536286166608846636096515412786566634124854053845424324140256891074367122913731031405668717883454810908906437441661786414144891345700

n = 74756662778639436562975999330825359536823289573050471468080861637518231366096792233276979250912851132414972772183499047007690364398808857720990298542543868595743284766520494638065061281311051858351451376628785343090755545582058510677441863939290967915943438156799259309049707455111457719863806587428279966913

c2 = 64621564085446025460866271759165566020214396004425177207823794891920404777580879190969580025066850950809371591382009507114472330028747960284692087131597290543485701418187494780905960234921865134547461595039127664304406560958535606724859673641460627603499570374549012252315820754504800780212190700219217569262

c3 = 27639843852370792448968858748200299412010418689028931967221527924245149194537914958726591682560452552544925542728165476332055988130978672645320390031855755873730679978008696737722666072210193829081412559508020694493801760998905958871041371292406719376419203098956321684168036111911615688064341797998359095922

e = 65537

p_q = abs(2 * s - n1)

phi = (n1 - p_q)

d = inverse(e, phi)

# print(long_to_bytes(pow(c1, d, n1)))

e2 = pow(5, 2023)

e3 = pow(7, 2023)

flag=N_Common(c2,c3,e2,e3,n)

print(long_to_bytes(pow(c1, d, n1))+flag)

# def my_sum(q, p):

# ret = 0

# while q > 0:

# ret += q * (q - 1) // 2 * (p // q)

# # print(q * (q - 1) // 2 * (p // q))

# q, p = p % q, q

# # print(q, p)

# return ret

# p = getPrime(512)

# q = getPrime(512)

# t = (my_sum(q, p))

# print(q * (q - 1) / 2 * (p / q))

# print(t)

# print(p * q)

# print(abs(2 * t - p * q) == p + q - 1)

# print(p + q - 1)

新型数据安全治理赛

Oracle使用

需要先开启监听,并且进行环境变量的设置

export ORACLE_HOME=/o11g/app/oracle/product/11.2.0/db_1 #oracle安装目录

export PATH=$ORACLE_HOME/bin:$PATH #添加Bin的可执行文件目录

source ~/.bashrc #重启终端,使配置生效

lsnrctl start #开启监听

dbstart /o11g/app/oracle/product/11.2.0/db_1 #设置数据库打开后记

唉,本来是想弥补数字中国的遗憾,结果又遗憾告北

深深感到自己的技术面还是很薄弱,技术广度缺憾很大

外加这次的意外很多,太tmd的想吐槽了

一行一共六个人,两个人电脑没带电源适配器,第一天早上五个人没起床,第二天早上又五个人没起床,hhh

悲悲(

Comments