2024数信杯北区决赛

September 30, 2024 · ·

目录

2024数信杯北区决赛

数据分析

secret_1

小强离开电脑的时候,某人把小强的秘密给偷走了,还把文件修改覆盖了,作案脚本也删了。请帮助小强找到丢失的相关数据。

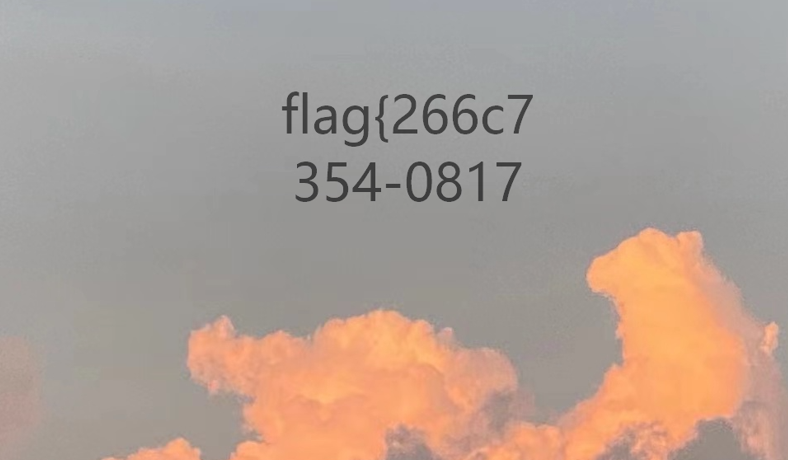

1.提交加密算法工具当中的flag值。(提交示例:flag{*})

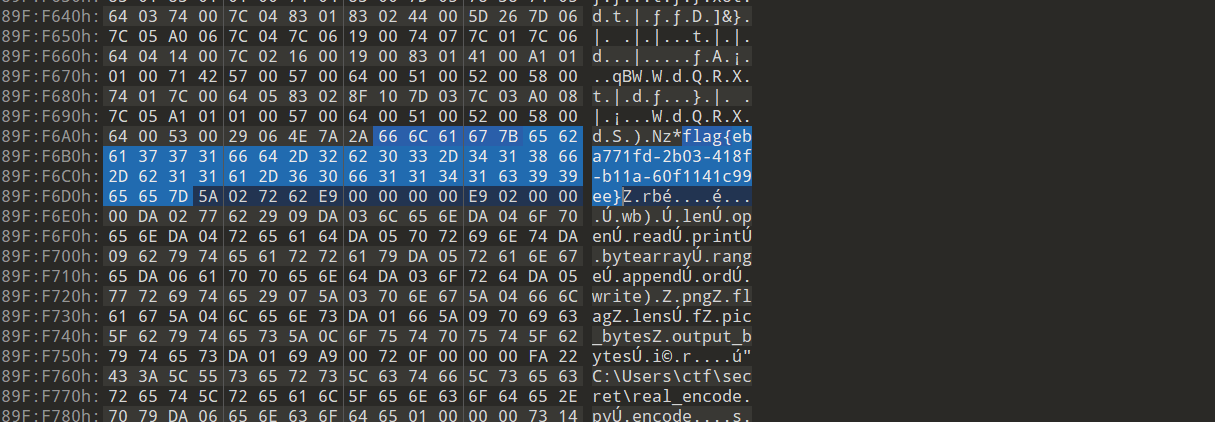

010直接搜索到了

secret_2

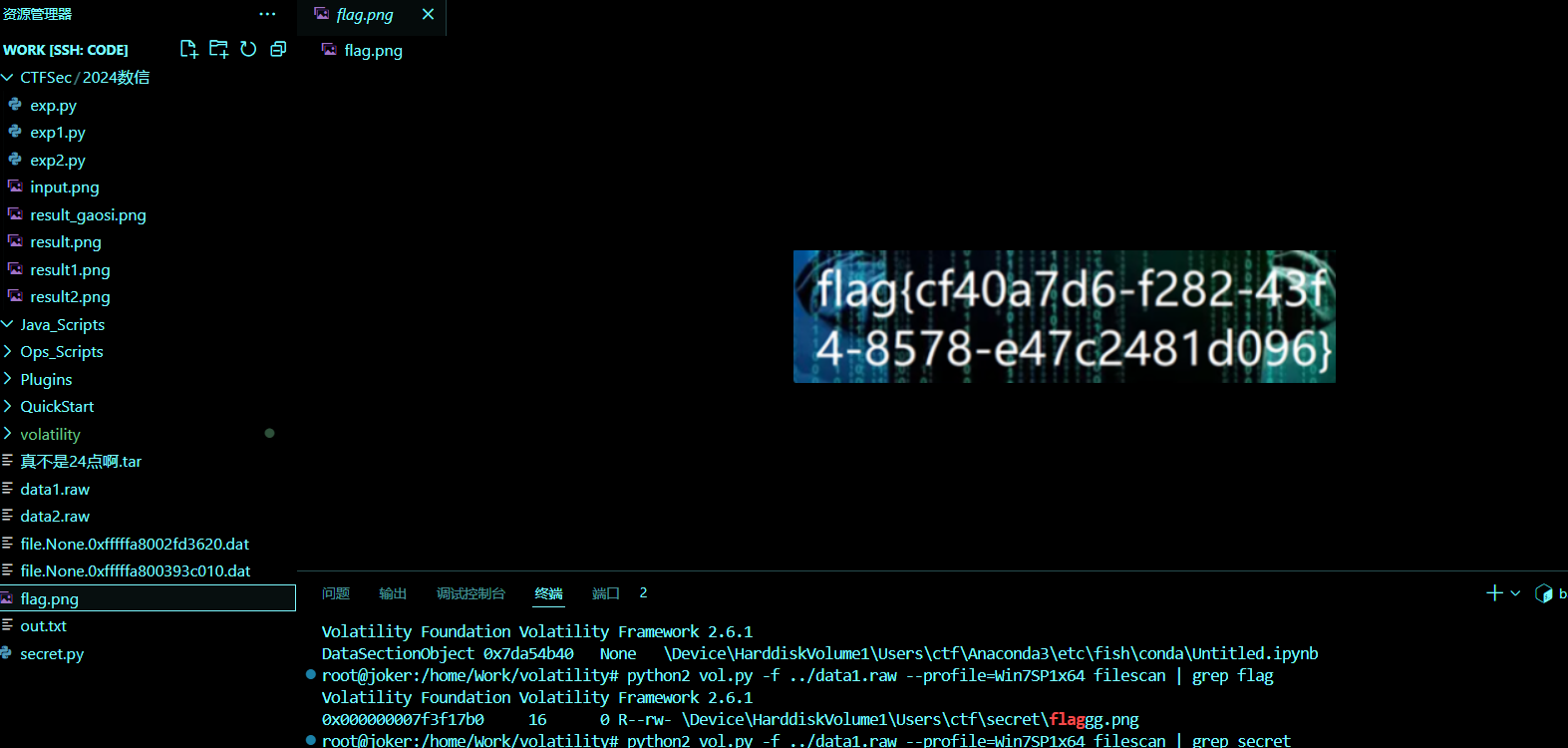

2.恢复图片中的flag值。

| |

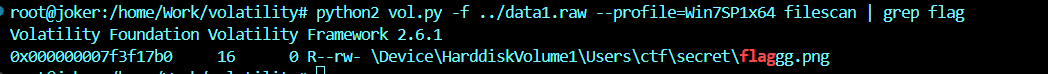

找到了flagg.png

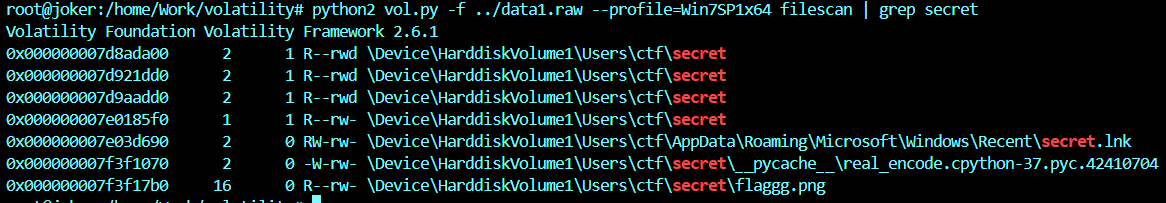

然后在相同目录下发下了一个pyc文件,提取出来进行反编译得到源码

| |

最终得到flag

secret_3

3.提交压缩包当中的flag值。

待复现(

history_1&&history_2

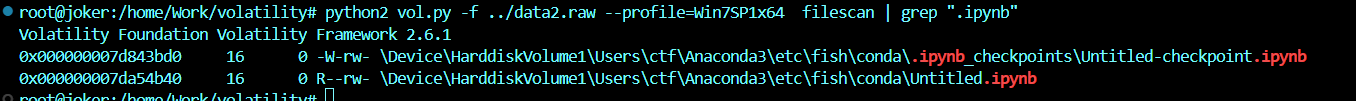

浏览器历史数据查找。

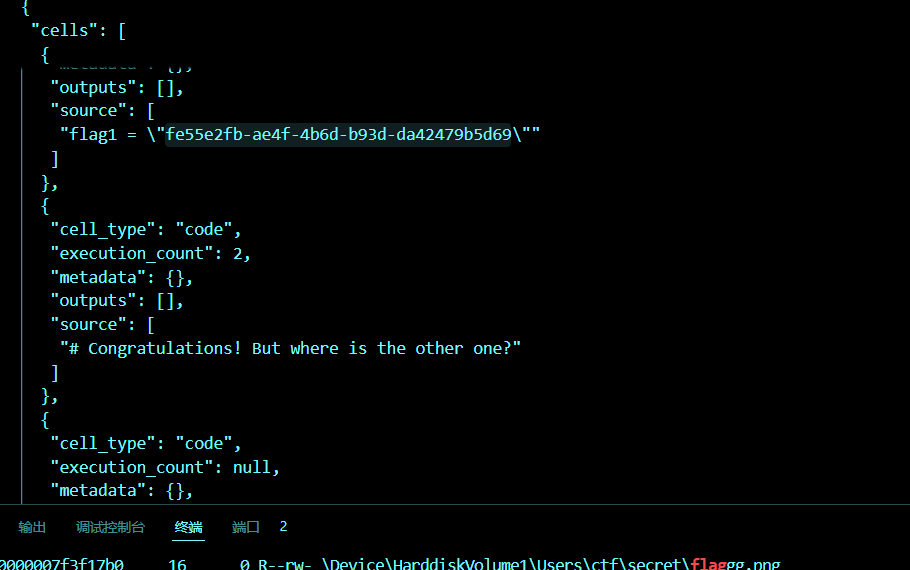

1.提交flag中uuid值32位小写md5加密第一位为4的uuid(提交示例:9c26d7a6-ea44-4beb-96a8-bc9c75866fef)

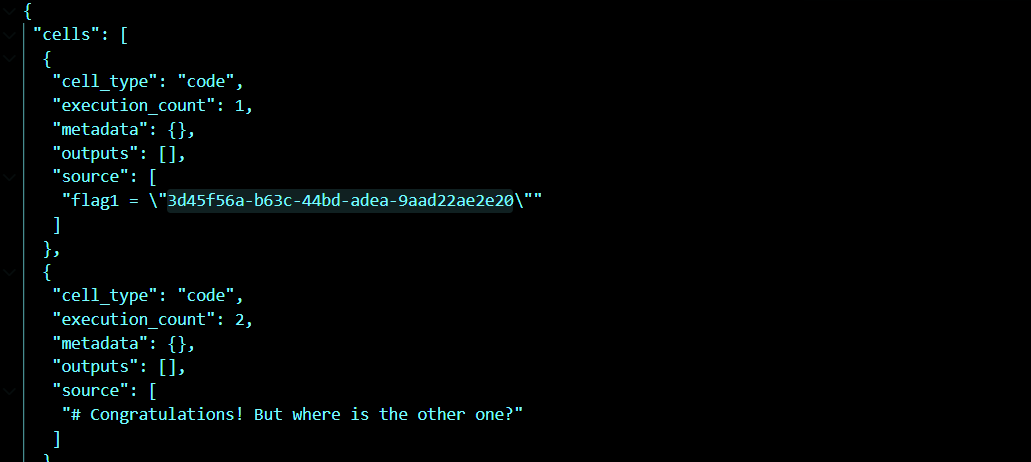

2.提交flag中uuid值32位小写md5加密第一位为a的uuid(提交示例:9c26d7a6-ea44-4beb-96a8-bc9c75866fef)

| |

| |

分别提取出来得到两个flag

| |

数据安全

ez_sign

弱密码爆破出来,123456

然后part1直接在图片

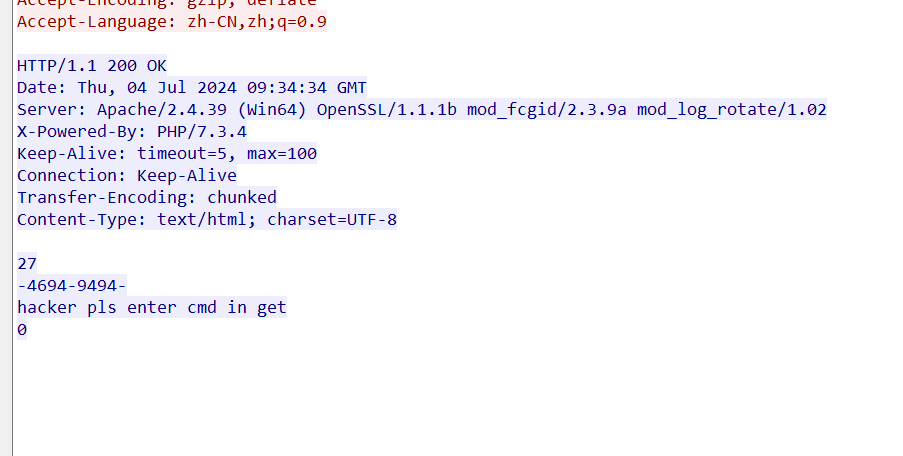

part2流量包直接得到

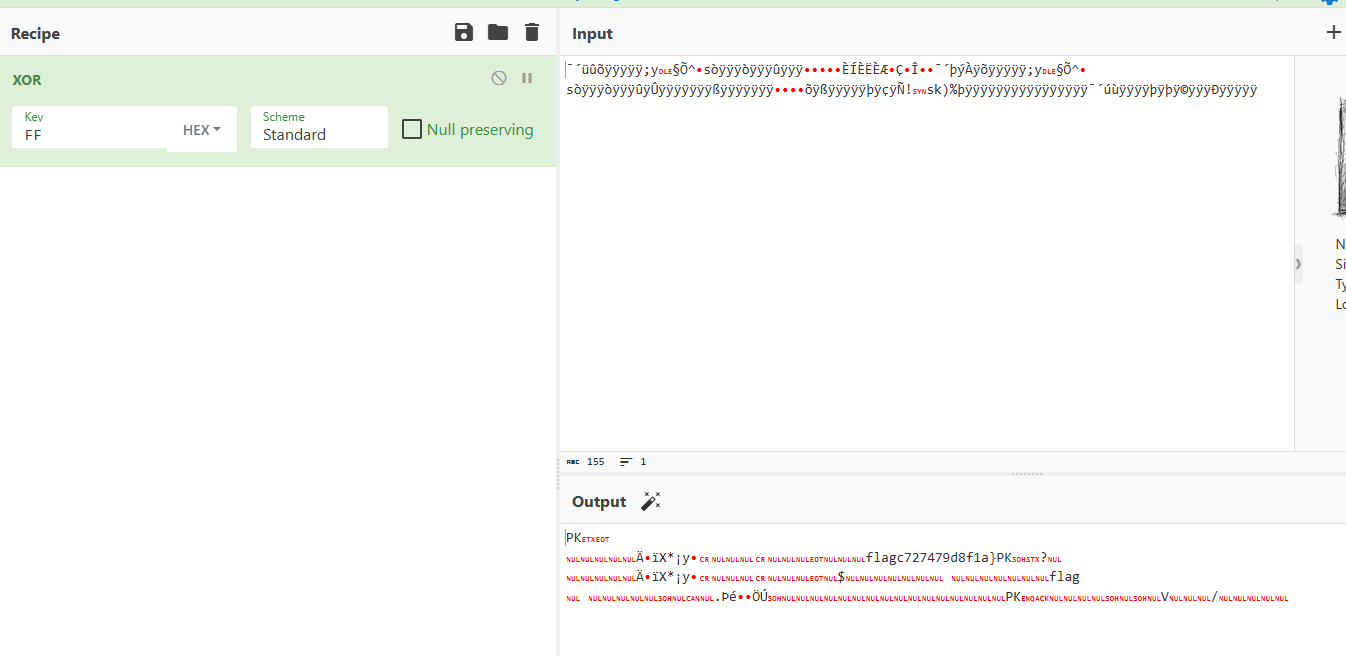

part3将异或FF得到压缩包

| |

签到寄语

找到开源项目libcimbar

扫码即得

Pixel

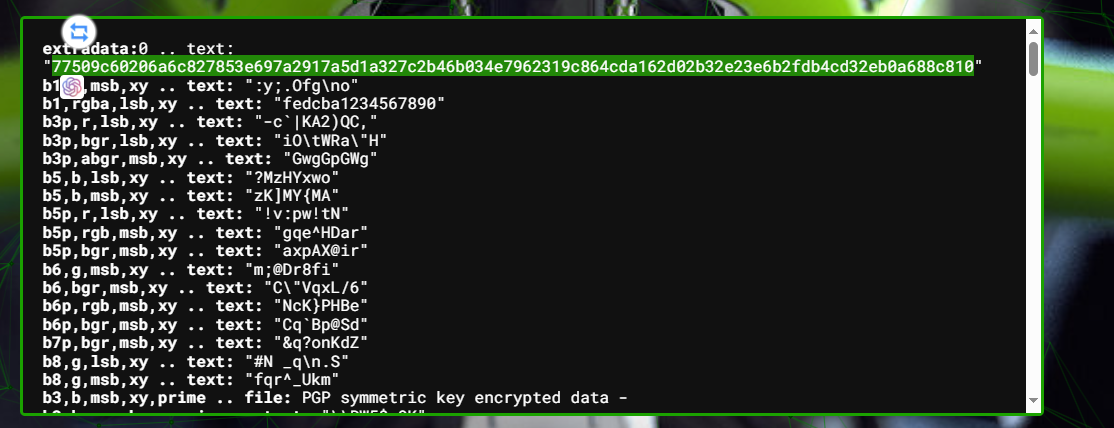

先把文件头改一下得到png图片

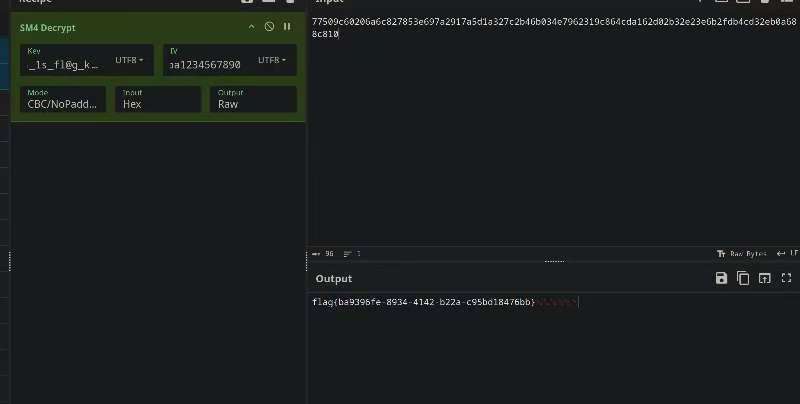

同时文件头有提示sm4

然后lsb隐写得到三个参数

数据算法

水印攻击

这个版本分不是很高(

| |